摘要

2025年8月,与勒索组织ShinyHunters有关联的攻击团伙GRUB1(又称UNC6395)通过入侵Salesloft的Drift应用程序,窃取OAuth令牌,然后成功获取到与Drift连接的Salesforce实例的访问权限。攻击者声称从760家公司窃取了超过1.5亿Salesforce记录,此次攻击的受害者还包括Palo Alto Networks、Zscaler和Cloudflare等网络安全行业的领军企业。

2025年2月21日,大型加密货币交易所Bybit被发现遭窃取价值近15亿美元的加密货币,事后调查发现该攻击由Lazarus所为。此次窃案源自供应链攻击,Bybit交易使用Safe{Wallet}团队提供的签名机制,而Safe{Wallet}开发人员机器被Lazarus入侵,攻击者通过篡改Safe{Wallet}的前端JavaScript文件,注入恶意代码,修改Bybit的multisig交易,将资金重定向到攻击者地址。

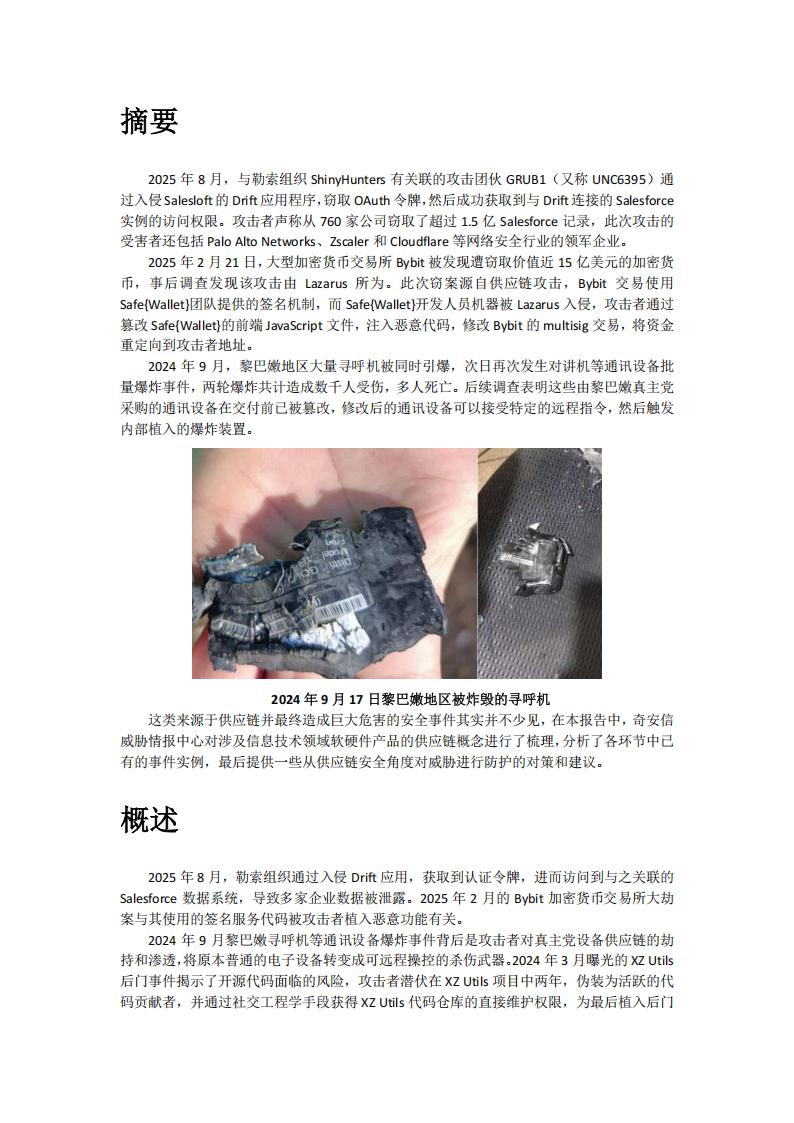

2024年9月,黎巴嫩地区大量寻呼机被同时引爆,次日再次发生对讲机等通讯设备批量爆炸事件,两轮爆炸共计造成数千人受伤,多人死亡。后续调查表明这些由黎巴嫩真主党采购的通讯设备在交付前已被篡改,修改后的通讯设备可以接受特定的远程指令,然后触发内部植入的爆炸装置。这类来源于供应链并最终造成巨大危害的安全事件其实并不少见,在本报告中,奇安信威胁情报中心对涉及信息技术领域软硬件产品的供应链概念进行了梳理,分析了各环节中己有的事件实例,最后提供一些从供应链安全角度对威胁进行防护的对策和建议。

概述

2025年8月,勒索组织通过入侵Drift应用,获取到认证令牌,进而访问到与之关联的Salesforce数据系统,导致多家企业数据被泄露。2025年2月的Bybit加密货币交易所大劫案与其使用的签名服务代码被攻击者植入恶意功能有关。

2024年9月黎巴嫩寻呼机等通讯设备爆炸事件背后是攻击者对真主党设备供应链的劫持和渗透,将原本普通的电子设备转变成可远程操控的杀伤武器。2024年3月曝光的XZ Utils后门事件揭示了开源代码面临的风险,攻击者潜伏在XZ Utils项目中两年,伪装为活跃的代码贡献者,并通过社交工程学手段获得XZ Utils代码仓库的直接维护权限,为最后植入后门铺平道路。XZ Utils事件不是开源代码供应链攻击的唯一例子,一些攻击团伙还将包含恶意代码的Python模块或Npm库上传到第三方库管理平台,对下载并使用这些恶意第三方库的代码开发人员发动攻击。

2023年3月,音视频会议软件3CX官方发布的Windows和macOS新版本客户端被发现植入木马,影响全球多家企业。后续调查显示,攻击者是通过另一起供应链攻击进入3CX的软件构建环境,多家安全厂商认为3CX攻击事件与APT组织Lazarus有关。2020年12月,多家欧美媒体报道美国多个重要政企机构遭受了国家级APT组织的入侵,攻击疑似由于网络安全管理软件供应商SolarWinds遭遇国家级APT团伙高度复杂的供应链攻击并植入木马后门导致。奇安信威胁情报中心第一时间通过解码部分DGA域名,推导出部分受害者计算机域,从而发现大量中招的知名企业和机构,其中不乏Intel、Cisco等在美高科技企业以及各类高校和政企单位。针对信息技术企业展开供应链攻击已成为APT团伙行动的一种可选手段。

同时,近年来大量通过软件捆绑进行传播的黑产活动也被揭露出来,从影响面来看这些恶意活动的力度颇为惊人。

以这些事件为切入点,奇安信威胁情报中心对供应链来源的攻击做了大量的案例分析,得到了一些结论并提供对策建议。在本报告中,奇安信威胁情报中心首先对信息技术领域的软硬件供应链的概念进行了梳理,划分了开发、交付及使用环节。然后针对每个环节,以实例列举的方式分析了相应环节中目前已经看到过的攻击向量,同时提供了每个事件的发生时间、描述、直接威胁和影响范围等信息。在这些案例分析的基础上,整合信息做可视化展示并提出一些结论。最后,基于之前章节的事实分析,奇安信威胁情报中心提出了从供应链安全角度对相应威胁进行防护的对策和建议。

本文来自知之小站

报告已上传知识星球,微信扫码加入立享4万+深度报告下载及1年更新。3天内不满意退出星球款项原路退回,欢迎试用。到期续费仅需5折

(如无法加入或其他事宜可联系zzxz_88@163.com)